目次

機能

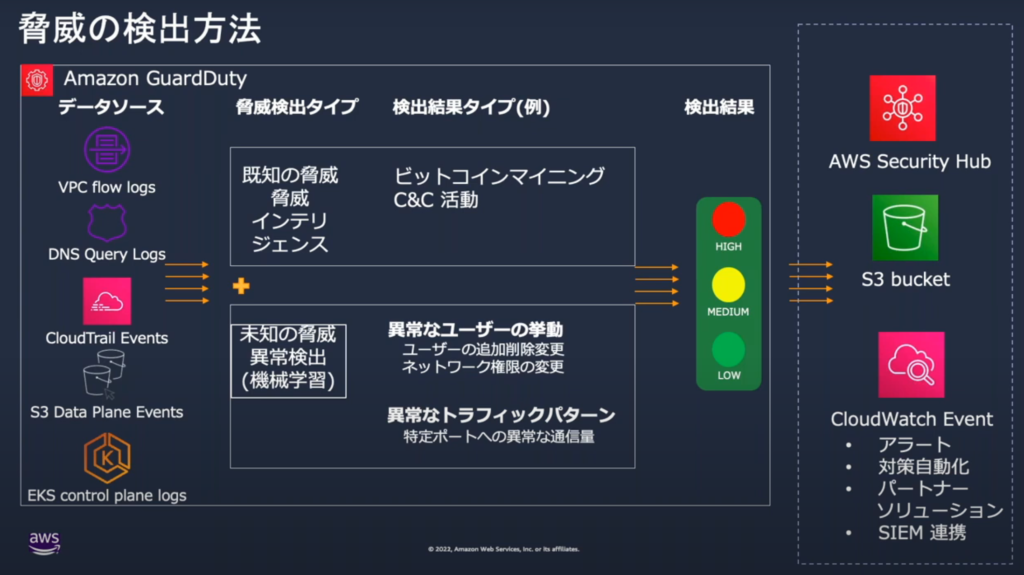

主に、状態(設定)変更の監視と、不信なアクセスの監視を行うことができる。

ログによる不信な変更の検知

- GuardDutyにより自動的に以下のログを収集し、ログから脅威を自動検出することができる。

- GurarDutyの有効化以外に、別途ログの取得を有効化する必要はなし。

- vpc flow ログ

- CloudTrial など

第二十二回 ちょっぴりDD – Amazon GuardDuty で Malware Protection

不信なアクセスの検知

- 保護プランでは、以下のリソースに対する、不信なアクセスを検知することができる。

- プランごとに有効無効設定が可能

- S3 Protection

- 上記の、GuardDuty CloudTrail モニタリング機能を拡張したものであり、CloudTrail 管理イベントに加えて

ListObjects、DeleteObject、PutObjectなどの CloudTrail データイベントをモニタリングできる。

- 上記の、GuardDuty CloudTrail モニタリング機能を拡張したものであり、CloudTrail 管理イベントに加えて

- EKS Protection

- EKSに対する脅威のあるアクティビティを検知する。EKS クラスターの疑わしいと思われるアクティビティを検知する監査モニタリングと、の Amazon EKS ノードとコンテナに対する脅威を検知するランタイムモニタリングがある。

- Malware Protection

- EC2への不信なアクセスをトリガにして、EBSのスナップショットに対してマルウェアスキャンを行う。

- EC2に対して直接スキャンを行わないため、スキャンの負荷はかからないが、リアルタイムスキャンはできない。

- RDS Protection

- RDSに対する不信なログインを検知

- Lambda 保護

- Lambda関数の挙動を監視して、不信な動作を検知する。

- S3 Protection

手動でのEC2オンデマンドスキャン

- 対象となるEC2を指定して、オンデマンドスキャンを手動で実行することができる。

設計

GuradDuty設定

パラメータサンプルと、決め方について記載する。サンプルは、実際の成果物としての利用やヒアリング項目の網羅性チェックで利用することを推奨。

以降、パラメータサンプルを記載する。各パラメータの決め方は、大きく以下3通り。

- アプリ要件:アプリケーション要件を、アプリケーション開発者にヒアリングして確定する。

- サービスのXX要件:可用性要件や保守性要件など、サービス全体の要件から確定する部分。システム管理者にヒアリングして確定する。

- 任意:基本的にシステム管理者が任意に決められるため、システム管理者による指定、又はインフラ担当者にて候補提示してシステム管理者に承認頂く形で確定。

| 項目 | 設定例 | 決め方 | 備考 |

|---|---|---|---|

| GuradDuty | 有効 | サービスのセキュリティ要件 通常、GuradDutyの検知結果をメール等に通知するため、EventBridge を組み合わせて利用する。 使用しない場合は、検知結果を都度AWSコンソールで確認する必要がある。 | ログによる不信な変更の検知が有効になる。 |

| S3 Protection | 有効 | GuradDuty を有効にした上で、個別に有効/無効が選択可能。デフォルトですべて有効。 | |

| EKS Protection | 有効 | ||

| Malware Protection | 有効 | ||

| RDS Protection | 有効 | ||

| Lambda 保護 | 有効 |

QA(ログと調査方法について)

- GuardDutyでは、vpcフローログなどを収集するが、GuradDutyが有効化されていれば、それらのログを別途取得する必要がなく、その分の費用が削減できるのか?

-

GuardDuty は有効化以降、自動的に基礎データソース と呼ばれる独立したデータソースからログデータを取得し始める。ただし、該当のデータは分析後に破棄されるため、ログの保持はできない。また、ログを直接参照することも不可能。そのため、GuardDutyで取得するログはvpcフローログ等の代替となるものではない。

- GuardDutyで脅威を検知した際に、仮にDetectiveを利用しない場合には、一般的にどのような調査方法があるか?

-

GuardDuty の検出結果 を参照することで、【攻撃元】から【攻撃先】に対する【どのような攻撃】が【何時から何時まで】に【どれくらいの頻度】で発生しているか特定することが可能。

【どのような攻撃】かは、GuardDuty の検出結果タイプとして定義されており、公式のリファレンス を参照することで、検出結果タイプごとの修復方法を確認することが可能。 例えば、EC2 インスタンスに対する侵害が疑われる場合、参考文献 を参考し、調査、および修復に係るインシデント対応を実施する。

GuardDuty における調査方法については、以下が図解で分かりやすいため参考にするとよい。

ぎりぎり20分で話しきる Amazon GuardDuty による脅威検知